Voir la traduction automatique

Ceci est une traduction automatique. Pour voir le texte original en anglais cliquez ici

#Actualités du secteur

Technologie conforme à l'HIPAA : Le guide ultime

L'HIPAA est la réglementation la plus importante du secteur de la santé. Découvrez comment une technologie adaptée vous aide à rester en conformité avec cette réglementation.

Dans le monde de la santé, il existe peu de réglementations aussi importantes que la loi HIPAA (Healthcare Insurance Portability and Accountability Act). Depuis 1996, la conformité à la loi HIPAA est l'une des principales priorités des prestataires de soins de santé et des compagnies d'assurance.

Dans l'article d'aujourd'hui, nous explorons le rôle de la technologie dans le maintien de la conformité HIPAA, nous examinons les priorités et les attentes de l'HIPAA et nous discutons des étapes à suivre pour mettre en œuvre des solutions conformes.

Comprendre la conformité HIPAA

Bien que l'HIPAA soit complexe et continuellement mise à jour, elle peut se résumer à trois règles principales, qui concernent toutes la manière dont les entreprises traitent les informations de santé protégées (PHI) de leurs patients et de leurs clients.

La règle de confidentialité exige que les PHI, tels que les dossiers médicaux et les plans des patients, ne soient partagés qu'avec les parties autorisées et souvent seulement avec le consentement du patient. La règle de confidentialité établit également que les individus ont le droit d'accéder à leurs PHI ou de demander des corrections.

La règle de sécurité définit les normes de protection des PHI. La règle de sécurité exige des garanties administratives, physiques et numériques pour les PHI, ce qui fait de la technologie conforme à l'HIPAA une préoccupation essentielle pour les prestataires de soins de santé.

La règle de notification des violations exige que les entités couvertes par l'HIPAA informent leurs associés commerciaux et leurs clients en cas de violation de données. Des facteurs tels que l'étendue des informations concernées, les personnes qui y ont eu accès et le risque associé aux informations compromises déterminent si une notification doit être envoyée ou non.

Le rôle de la technologie dans la mise en conformité avec l'HIPAA

Depuis la mise en œuvre de l'HIPAA, les dossiers médicaux numériques sont devenus la méthode standard de stockage et de transfert des PHI. Bien entendu, cela signifie également que les mesures de sécurité analogiques telles que les serrures et les clés sont devenues pratiquement inutiles pour protéger ces dossiers numériques.

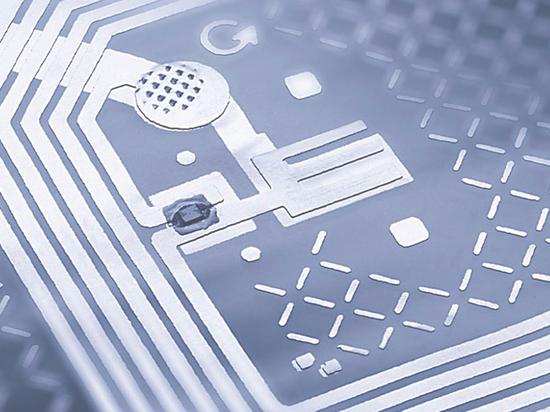

Cependant, la conformité à l'HIPAA ne se limite pas à la souscription d'une solution de DSE telle qu'Epic ou Cerner. Les technologies liées aux données personnelles doivent être mises en œuvre correctement et soutenues par des mesures telles que l'identification par radiofréquence et la déconnexion automatisée. Le personnel doit être formé aux mesures de sécurité et de confidentialité, et les données doivent être cryptées lorsqu'elles ne sont pas utilisées.

Même les outils utilisés par les prestataires de soins de santé doivent être dotés de solides fonctions de sécurité. Les ordinateurs médicaux qui utilisent la RFID ou les technologies biométriques pour le contrôle d'accès, les services de cryptage comme Imprivata pour protéger les données et les formats de messagerie sécurisés pour empêcher l'interception ont tous leur rôle à jouer dans le monde de la santé.

Critères pour une technologie conforme à l'HIPAA

Pour répondre aux normes de conformité de l'HIPAA, une technologie doit mettre en œuvre plusieurs niveaux de protection pour les données stockées, transmises ou affichées :

Le contrôle d'accès : Cette mesure de protection nécessite la mise en œuvre de technologies et de politiques qui permettent uniquement aux utilisateurs autorisés d'accéder aux PHI. Même dans ce cas, ils ne doivent pouvoir accéder qu'au minimum nécessaire pour faire leur travail. Cela signifie souvent des identifiants de connexion et une identification uniques pour chaque employé, la déconnexion automatique des utilisateurs après une période d'inactivité et le cryptage des données qui ne sont pas en cours d'utilisation.

Contrôle d'audit : Un autre élément clé des exigences technologiques de l'HIPAA est la capacité d'enregistrer et d'examiner l'activité des systèmes d'information contenant des PHI. Cela permet aux auditeurs d'enquêter sur les activités suspectes qui pourraient indiquer une violation de données.

Contrôle de l'intégrité : Le contrôle de l'intégrité garantit que les fichiers de PHI ne sont pas modifiés ou détruits de manière inappropriée par accident ou par des acteurs malveillants. Un contrôle d'intégrité adéquat peut inclure des mécanismes d'authentification des modifications apportées aux PHI et des moyens de revenir en arrière ou d'annuler les modifications non autorisées.

Authentification : Les méthodes d'authentification permettent aux systèmes de sécurité de s'assurer que la personne qui tente d'accéder aux PHI est bien celle qu'elle prétend être. Pour ce faire, il est souvent nécessaire de disposer d'un moyen unique et non reproductible, tel qu'une carte à puce, une clé non duplicable ou l'utilisation d'informations biométriques telles que les empreintes digitales ou l'iris de l'œil.

Sécurité de la transmission : En vertu de la règle de sécurité de l'HIPAA, les données transmises d'un appareil à un autre doivent être cryptées en toute sécurité. Cela garantit que même si les données sont interceptées, elles sont inutilisables pour les acteurs malveillants. La règle exige également que les prestataires de soins de santé mettent en œuvre des mesures garantissant que les PHI transmis ne peuvent pas être modifiés pendant leur transit. La sécurité des transmissions est essentielle pour l'interopérabilité, qui dépend de la possibilité de partager des données en toute sécurité entre différents groupes.

Mise en œuvre de solutions conformes à l'HIPAA

Il est essentiel de disposer d'un plan bien conçu pour assurer la conformité à l'HIPAA. Lors de la mise en œuvre de toute nouvelle technologie relevant de la réglementation HIPAA, tenez compte des étapes suivantes que vous devrez suivre.

1. Déterminez les règles HIPAA qui s'appliquent à votre organisation.

2. Désigner des responsables de la protection de la vie privée et de la sécurité chargés d'analyser les règles HIPAA et de déterminer comment les respecter.

3. Examinez les formes d'informations personnelles sur la santé utilisées par votre entreprise et la manière dont elles doivent être protégées.

4. Créez des procédures pour signaler les violations de données et y répondre.

5. Élaborer et mettre en œuvre un processus d'évaluation des risques afin de déterminer les points les plus vulnérables de vos systèmes de sécurité.

6. Se tenir au courant des changements apportés à la réglementation HIPAA.

La chose la plus importante lors de la mise en œuvre de nouvelles solutions est de rester actif. Vous devez toujours rechercher des méthodes de formation nouvelles et efficaces, élaborer des politiques et vérifier que vos méthodes existantes ne présentent pas de faiblesses ou d'oublis potentiels.

La dernière partie de ce processus est l'évaluation des risques, qui consiste à tester vos défenses en matière de sécurité et de protection de la vie privée afin d'identifier d'éventuelles vulnérabilités. Une fois qu'elles ont été repérées, votre équipe informatique peut les corriger et vous pouvez adapter vos méthodes de formation en conséquence.

Exemples de technologies conformes à la HIPAA

Les outils conformes à la loi HIPAA ne sont pas seulement recommandés, ils sont absolument nécessaires. Un appareil de qualité médicale est conçu en tenant compte de ces réglementations. Voici quelques exemples de technologies conformes à l'HIPAA :

Ordinateurs de qualité médicale

Un ordinateur conçu spécifiquement pour les soins de santé comporte des éléments de conception qui respectent les règles de l'HIPAA. Par exemple, un ordinateur médical peut contrôler l'accès en mettant en place un accès contrôlé par RFID, où un employé doit scanner sa carte d'identité sur le lecteur RFID de l'ordinateur avant de se connecter et d'accéder aux dossiers d'un patient.

Chiffrement d'Imprivata

Comme mentionné précédemment, l'HIPAA exige que les données soient stockées et transmises dans un format crypté afin d'empêcher les cybercriminels d'y accéder. Les services d'identité numérique et de cryptage d'Imprivata répondent à cette exigence et permettent de s'assurer que même si un acteur malveillant télécharge les informations d'un patient, elles lui seront inutiles.

Tablettes médicales

À l'instar de leurs cousins PC, les tablettes médicales mettent en œuvre des fonctions de contrôle d'accès afin d'empêcher les personnes non autorisées d'utiliser l'appareil. Ces fonctions prennent souvent la forme d'une sécurité biométrique, comme les lecteurs d'empreintes digitales. Les empreintes digitales étant uniques, il est facile d'en limiter l'accès aux seules personnes qui les possèdent.

Écrans de confidentialité

Les écrans de confidentialité sont peut-être relativement peu techniques, mais ils constituent une solution idéale pour le "piratage visuel", où les criminels accèdent aux données simplement en les repérant sur un écran. Un écran chimiquement polarisé, intégré à l'écran d'un ordinateur ou fixé à l'avant, empêche toute personne autre que celle qui utilise l'ordinateur d'espionner le contenu de l'écran.

Conformité à la loi HIPAA grâce aux ordinateurs et tablettes Cybernet

L'utilisation de la technologie numérique étant de plus en plus répandue dans les soins de santé, l'importance de l'HIPAA dans le secteur des soins de santé n'est pas près de changer. Par conséquent, tout nouvel appareil doit être conçu et mis en œuvre en tenant compte de ses exigences.

Si votre organisation souhaite se conformer à la loi HIPAA et cherche la technologie pour le faire, contactez les experts de Cybernet Manufacturing. Nous nous ferons un plaisir de vous expliquer comment nos ordinateurs sont conçus en tenant compte de la conformité HIPAA et incluent des fonctions qui vous aident à la maintenir.